728x90

SMALL

- 이번에는 보안관리체계와 그와 관련된 표준에 대한 내용입니다.

정보보호관리체계

- 정보자산의 기밀성, 무결성, 가용성을 유지하기 위한 정보보호 대책 관리

- 위험을 기반으로 정보보호 구축, 대책 구현 등의 과정을 지속적으로 관리하고 운영하는 체계

위험 관리

- 정보자산을 식별하여 가치를 선정하고, 각 자산별 법적, 관리적, 물리적, 기술적 관점에서 위험 식별

- 수용 가능한 목표 위험 수준(DoA)를 초과하는 위험에 대해 보호대책 마련하는 과정

- 위험 식별

- 예측하지 못한 상황 발생 시 조직에 영향을 미칠 가능성인 위험

- 이 위험은 자산, 위협, 취약성의 함수로 표현되며, 이 위험을 식별하는 것이 해당 과정

- 위험 평가

- 업무, 조직, 위치, 자산 및 기술적 특성에 따라 체계 범위에 근거한 위험 분석 범위 산정

- 위험 평가 방법

- 접근 방법에 따른 방법

구분 내용 기준선 접근법 모든 시스템에 대해 정보보호 기본수준을 정하여 이를 위한 보호대책 수립

적은 시간/비용 소요, 조직 특성 고려 X전문가 판단법 작은 조직에서 비용 효과적

구조화되지 않았기에 위험의 객관적 평가 어려움상세위험 접근법 자산 가치 측정, 자산에 대한 위협 정도와 취약성 분석 후 위험 정도 결정

전문적인 지식, 시간 및 노력 필요복합적 접근법 주요 시스템에는 “상세위험 접근법” + 그 외에는 “기준선 접근법” 적용

두 적용 대상을 명확히 설정하지 못하면 자원 낭비 - 계량화 여부에 따른 방법

구분 정량적 기법 정성적 기법 특징 손실을 화폐 단위로 측정 가능할 때

과거자료 접근법, 수학공식 접근법손실을 구간 또는 변수로 표현할 때

분석자의 경험 및 지식에 기초장점 비용-효과 분석 및 예산 계획 용이

수리적 방법의 사용으로 계산이 논리적용어의 이해가 쉬움

분석 소요 시간 짧음단점 정확한 정량화 수치 X

많은 시간과 노력 투자주관적 판단의 남용 여지

비용-효과 분석의 어려움

- 접근 방법에 따른 방법

정보보호 및 개인정보보호 관리체계(ISMS-P)

- 기존 정보보호관리체계(ISMS) + 개인정보보호관리체계(PIMS)의 인증 제도를 통합

개인정보보호

개인정보보호 수칙

- 개인정보 수집 시 동의 획득 방안 반영

- 이용자의 개인정보 입력 전 단계에서 동의 사항을 공지

- 개인정보 수집 · 이용 목적, 수집 개인정보 항목, 개인정보의 보유 · 이용 기간, 동의 거부시 불이익 고지

- 개인정보 파기 방안 반영

- 보유 기간이 경과하거나 목적이 달성된 개인정보는 재생 불가능한 형태로 파기

- 계속 보유해야한다면 현재 이용 중인 개인정보와 별도 분리하여 DB 생성하거나 다른 서버에 저장

- 개인정보처리시스템에 대한 접근통제

- 접속 권한을 제한하여 인가받지 않은 접근 제한

- ACL, 방화벽, 무료 침입탐지시스템 등

- 개인정보 저장 및 전송 시 암호화 적용

- 비밀번호가 복호화되지 않도록 일방향 암호화

- 분실 시에는 임의 비밀번호 제공 혹은 재설정 기능 포함하여 개발

- 고유식별정보 및 바이오정보는 안전한 암호 알고리즘으로 암호화

- 전송하는 구간에서는 SSL/TLS 등의 암호화 방식 적용

- 접속기록, 권한변경에 대한 로깅 및 저장 관리

- 접속 기록은 최소 6개월 이상 보관 및 관리

정보보호 표준 및 관련 체계

ISO 27001: 2013

- 기존 품질경영인증(ISO 9001) + 환경경영인증(ISO 14001) 등을 정보보안 부문 인증과 함께 인증

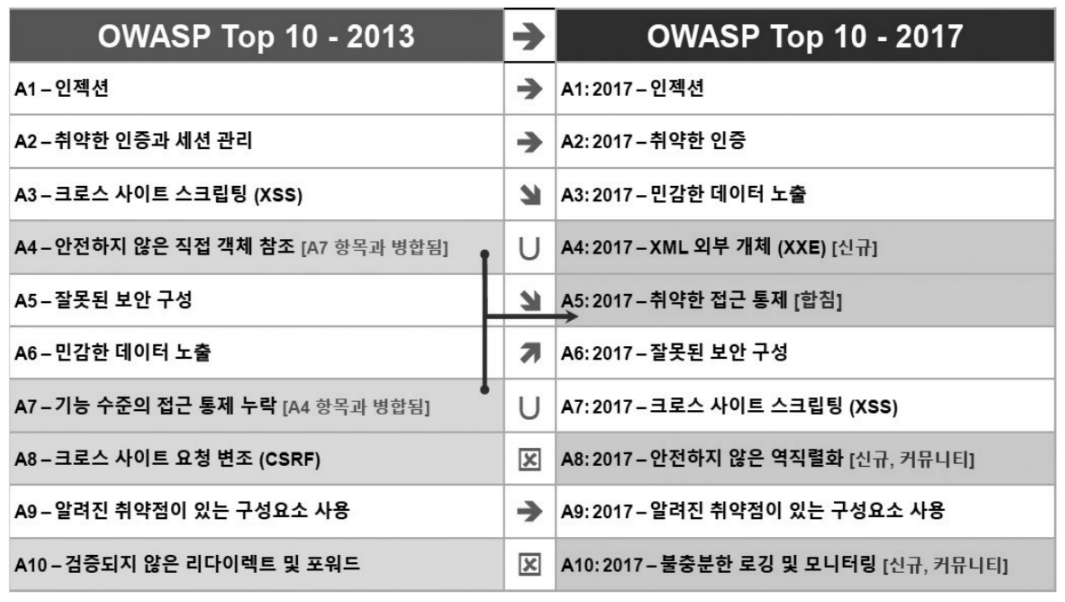

OWASP TOP 10

- 실제 App 및 API에서 수집된 Top 10의 취약점 포괄

CWE(Common Weakness Enumeration)

- 소프트웨어 취약점 항목을 뷰, 카테고리, 취약점, 복합요소 기준으로 분류한 분류체계

CWSS(Common Weakness Scoring System)

- 다양한 취약점들 및 소프트웨어의 보안성 중요 문제점들에 대한 상대적인 중요도 결정을 위한 점수체계

CVE(Common Vulnerabilities and Exposures)

- 일반적인 취약점의 CWE와 달리, CVE는 시간 경과에 따라 발견된 보안 취약점 정리한 기록

CVSS(Common Vulnerabilities Scoring System)

- 기본, 임시, 환경 메트릭 그룹으로 구성되어 있으며 이에 의해 계산된 결과는 취약점의 종합 점수

SANS(SysAdmin, Audit, Networking, and Security) Top 25

- CWE를 기반으로 컴포넌트 사이 안전하지 않은, 위험한 자원 관리, 적절하지 못한 보안 대응의 사용에 관련 내용 등 3가지 범주에서 취약점을 야기하는 가장 중요한 프로그래밍 오류들을 목록화한 것

728x90

LIST

'자격증 준비 > TOPCIT' 카테고리의 다른 글

| 애플리케이션 보안 (9) | 2024.10.09 |

|---|---|

| 정보보안 최신 기술 (10) | 2024.09.26 |

| 정보보안 기반기술 (15) | 2024.09.25 |

| 정보보안 개념 (10) | 2024.09.19 |

| 데이터와 데이터베이스의 이해 (9) | 2024.09.18 |